반응형

https://dreamhack.io/wargame/challenges/834

ex-reg-ex

Description 문제에서 요구하는 형식의 문자열을 입력하여 플래그를 획득하세요. 플래그는 flag.txt 파일과 FLAG 변수에 있습니다. 플래그 형식은 DH{...} 입니다.

dreamhack.io

답

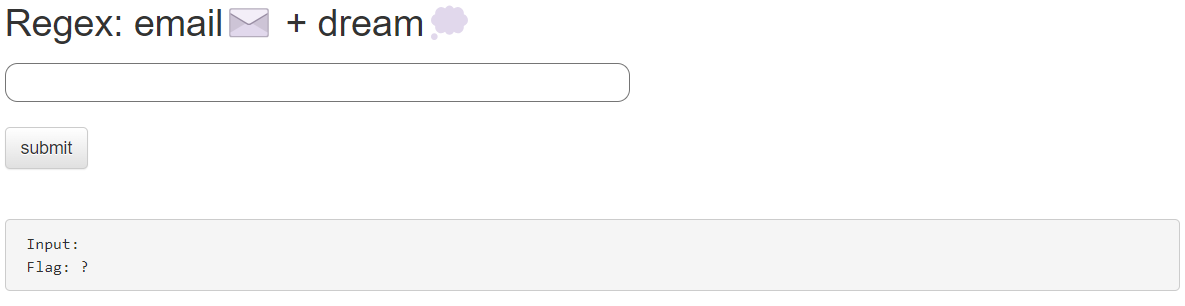

서버 생성하고 웹에 접속해보면

이런 화면이 나온다.

문제에서 요구하는 문자열을 입력해서 flag를 출력하게 해야한다.

이 화면에는 힌트가 없으니 파일을 다운받아서 코드를 본다.

python 코드에서 이 부분을 찾을 수 있다.

이 정규표현식을 분석해서 알맞는 문자열을 만들어야 한다.

dr\w{5,7}e\d+am@[a-z]{3,7}\.\w+

1. 정규 표현식 분석

- 'dr': 문자열 'dr'을 매치한다.

- '\w{5,7}': 다음에 문자, 숫자, 언더바가 5개이상 7개 이하로 매치한다.

- 'e': 무자열 'e'를 매치한다..

- '\d+': 0~9까지의 숫자가 1개 이상이면 매치한다.

- 'am': 문자열 'am'을 매치한다.

- '@': 문자열 '@'을 매치한다.

- ' [a-z]{3,7}': 소문자 a~z까지 중에 3개 이상 7개 이하면 매치한다.

- '\.': 특수문자 '.'을 매치한다.

- '\w+': 문자, 숫자, 언더바가 한개 이상이면 매치한다.

2. 정규 표현식을 충족하는 문자열 생성

| dr_a8_c9e0am@zab.a1_ |

3. 답

더보기

DH{e64a267ab73ae3cea7ff1255b5f08f3e5761defbfa6b99f71cbda74b7a717db3}

끝

반응형

'hacking > web' 카테고리의 다른 글

| [Dream hack] phpreg (1) | 2025.03.03 |

|---|---|

| [Dream hack] command-injection-1 (0) | 2024.11.03 |

| [Dream hack] Background: Web (0) | 2024.08.06 |

| [Dream hack] Introduction (0) | 2024.06.04 |